Aziende: la sicurezza IoT è (ampiamente) sottovalutata

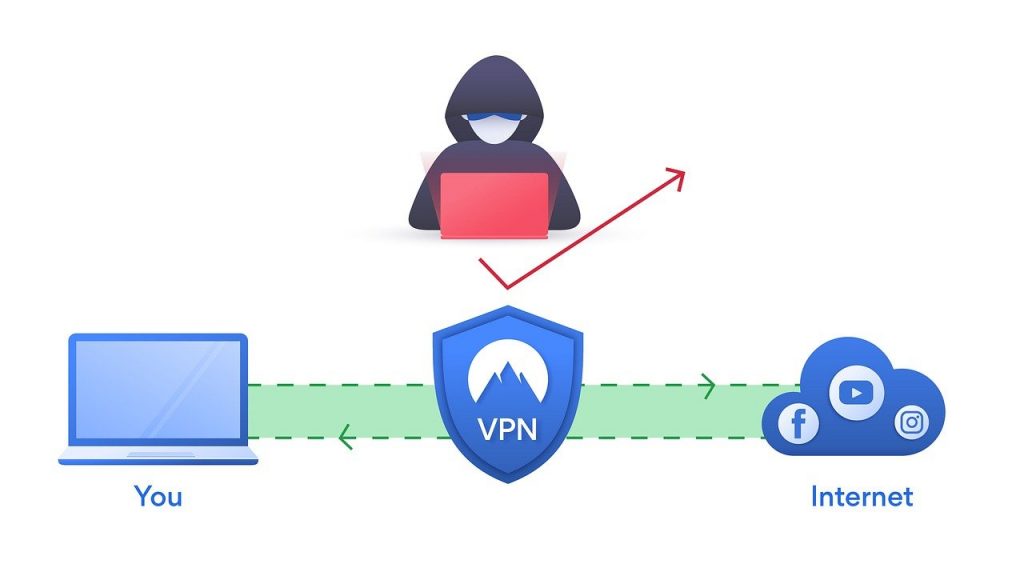

I dispositivi IoT (Internet of Things) sono potenti perché riuniscono sistemi fisici e di rete. Ad esempio, è possibile inviare comandi a un termostato in modo da avere la casa calda al nostro rientro, oppure avere informazioni sullo stato di salute di sensori o monitorare parametri vitali da remoto. Le applicazioni sono così tante che […]

Aziende: la sicurezza IoT è (ampiamente) sottovalutata Read More »