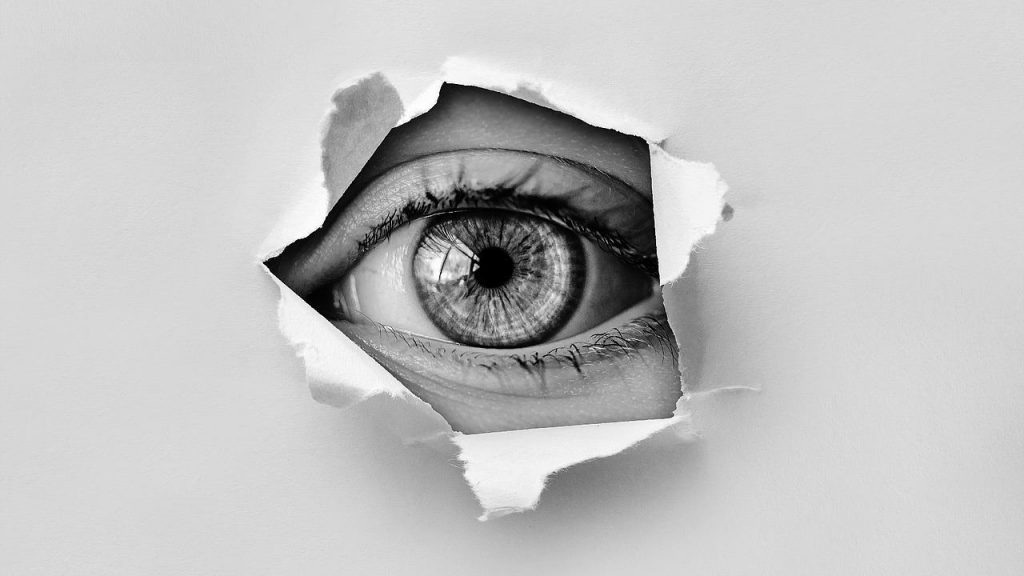

Fēng cǎi: l’app cinese consente alla polizia di raccogliere i tuoi dati personali

Cina, un software intrusivo raccoglie informazioni (e-mail e testo) e può essere utilizzato per tracciare i movimenti: ma come può l’app cinese consentire alla polizia di raccogliere i dati personali dei turisti? App cinese di sorveglianza: come è stata scoperta? Il software denominato Fēng cǎi è stato installato su smartphone di alcuni turisti al confine […]

Fēng cǎi: l’app cinese consente alla polizia di raccogliere i tuoi dati personali Read More »