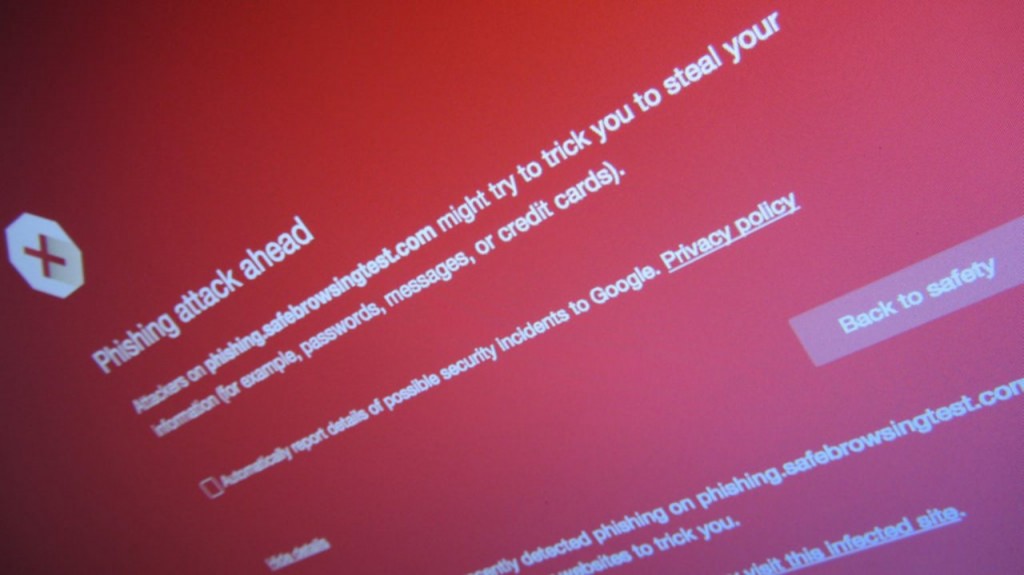

Ccleaner sotto attacco hacker, milioni di pc infettati

Anche un’applicazione utilizzata da 130 milioni di utenti può essere attaccata da criminali informatici. E quando accade, la notizia fa molto rumore. E’ il caso di Ccleaner, popolarissimo software utilizzato per la pulizia e l’ottimizzazione del pc, che recentemente ha subito un attacco hacker. Molti di noi ce l’hanno installato sul pc personale o aziendale. […]

Ccleaner sotto attacco hacker, milioni di pc infettati Read More »